25 X Window System で動作する PKI マネージャ XCA による管理 #Edit source

| 改訂履歴 | |

|---|---|

| 2024-06-26 | |

概要#

従来は独自の公開鍵基盤を管理するのに openssl ユーティリティを使用してきました。 openSUSE Leap 15.7 では、グラフィカルなツールを希望する管理者向けに、 X Window System で動作する証明書/鍵管理ツール XCA ( https://hohnstaedt.de/xca ) を提供しています。

XCA では X.509 規格の証明書や署名要求のほか、 RSA, DSA, EC などの機密鍵やスマートカード、証明書失効リスト (CRL) を作成したり管理したりすることができます。つまり、 XCA では独自の証明機関を作成/管理するのに必要な全ての機能に対応していることになります。このほか、 XCA には証明書や署名要求の生成にあたって、カスタマイズ可能なテンプレート (雛型) も含まれています。本章では、基本的な手順を説明しています。

25.2 新しい PKI の作成 #Edit source

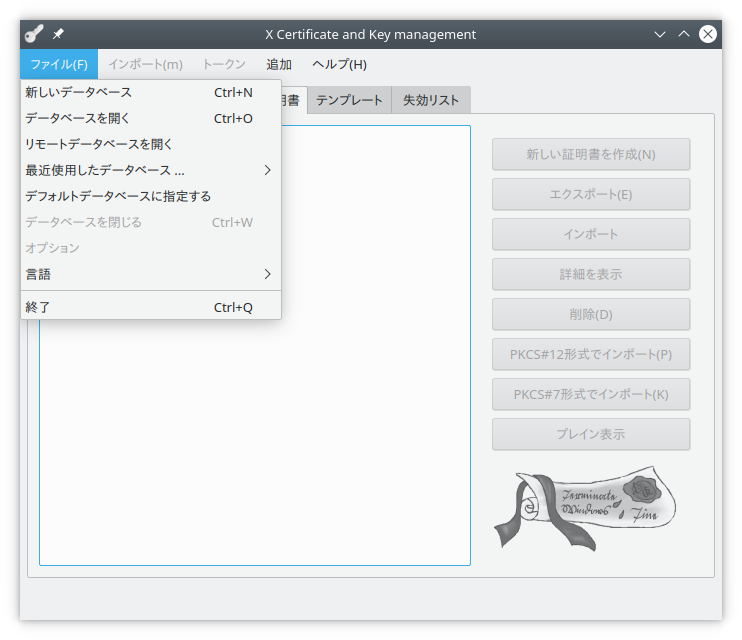

XCA は暗号に関するデータをデータベース内に保存します。 XCA を初めて起動して新しい PKI を作成する場合、まずは を選択します ( 図25.1「新しい XCA データベースの作成」 ) 。

図 25.1: 新しい XCA データベースの作成 #

25.2.1 新しいルート証明機関の作成 #Edit source

新しいルート証明機関を作成するには、下記の手順を実施します。

タブを選択します。

ボタンを押します。

タブに移動します。ウインドウの下部には という枠がありますので、この中で を選択します。あとは を押します。

タブに移動します。ここでは に名前を入力します。この名前は XCA 内部でのみ使用されるもので、識別のための名前です。

以下の各項目に入力を行います。ここに記載されていない要素を指定したい場合は、 を押して選択および入力を行ってください。

のドロップダウンボックスでは、この証明書に結びつける機密鍵を指定します。機密鍵がない場合は、新しく作成することもできます。

タブに移動します。ここでは必要な項目をそれぞれ設定します。既定の は 10 年です。また、証明書失効リスト (CRL) の配布ポイント () は証明書内に記載されますので、どこからでもアクセス可能な URL を指定しておくことをお勧めします (例: http://www.example.com/crl/crl.der) 。項目の選択および入力が終わったら、 ボタンを押します。

25.2.2 新しいホスト証明書の作成 #Edit source

ここでは、新しく作成した証明機関を利用して、新しいホスト向けの証明書を作成します。

タブに移動して、 ボタンを押します。

タブでは を選択して ボタンを押します。これで , , の各タブの項目内に適切な値が設定されます。また、 以下の選択では、 25.2.1項 「新しいルート証明機関の作成」 で作成した証明機関を選択します。

タブに移動します。まずは に名前を入力します。こちらは XCA 内での表示用にのみ使用される項目で、一般的にはホスト名や FQDN (完全修飾ドメイン名) を指定しておくことをお勧めします。あとは 以下の項目にそれぞれ入力を行います。ホスト証明書の場合、 は証明書を使用するホストの FQDN でなければなりません (別名があればそれでもかまいません) 。たとえば jupiter.example.com に Web サーバが存在していて、その Web サーバに対して www.example.com という DNS CNAME エントリが存在する場合、 には www.example.com を指定します。この中に表示されていない項目を指定したい場合は、 ボタンを押してドロップダウンから選択してください。また では、対応付ける機密鍵を選択するか作成します。

タブを選択します。既定の は 1 年です。この期間を変更する場合は、忘れずに ボタンを押してください。

また、証明書の失効リスト (CRL) の場所を指定しておくこともお勧めします。この場所はルート証明書ごとに別々の場所でなければなりません。 XCA では PEM 形式もしくは DER 形式で CRL を取り出すことができますので、失効リストの場所は http://www.example.com/crl/crl.der のような場所にしておくとよいでしょう。 の右側にある ボタンを押し、 を押して URI を指定してください。あとは および を押します。

あとは を押します。

25.2.3 証明書の失効化 #Edit source

タブを選択します。

失効させたい証明書をマウスの右ボタンで選択し、 を選択します。

失効を行った証明機関をマウスの右ボタンで選択し、 を選択します。

ダイアログが表示されたら、 ボタンを押します。

メインウインドウで のタブを選択します。あとは作成した失効リストを選んで ボタンを押し、必要な形式 (おそらく DER でしょう) を選択して を押します。

これでファイルとして保存が行われますので、このファイルを (CRL 配布ポイント) で指定した場所に配置します。