16 Spectre/Meltdown チェッカー #Edit source

| 改訂履歴 | |

|---|---|

| 2024-06-27 | |

概要#

spectre-meltdown-checker は、直近の 20 年間に製造されたほぼ全ての CPU 内に存在する投機的実行機能に関する脆弱性が、お使いのシステムに存在しているかどうかをテストするためのスクリプトです。この脆弱性はハードウエアの欠陥に起因するものであり、攻撃者はこの脆弱性を悪用することで、システム内に存在する全てのデータを読み取ることができる可能性があります。クラウド型のコンピューティングシステムの場合、 1 台の物理ホスト内に複数の仮想マシンが動作する仕組みであることから、この脆弱性を悪用できてしまうと、全ての仮想マシン内のデータを読み取ることができる可能性があることになります。この脆弱性を根本から解決するには、 CPU の再設計と入れ替えが必要になってしまいますが、それができるまでの間の回避策として、これらの脆弱性を緩和するためのソフトウエア修正が提供されています。お使いの SUSE システムを最新の状態に維持しておくことで、これらの修正は全てインストールされることになります。

spectre-meltdown-checker は詳細なレポートを生成します。お使いのシステムに脆弱性が存在しないことを保証する仕組みではありませんが、緩和策が正しく適用され、潜在的な脆弱性が存在していないことを確認することができます。

16.1 spectre-meltdown-checker の使用 #Edit source

スクリプトをインストールして、オプションを指定せずに root で実行します:

#zypper in spectre-meltdown-checker#spectre-meltdown-checker.sh

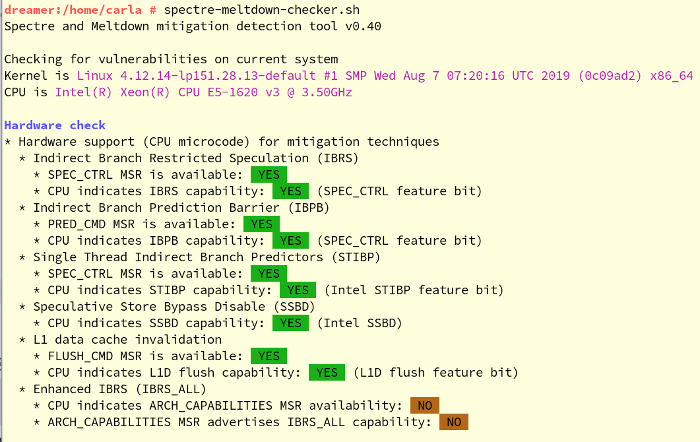

すると、 図16.1「spectre-meltdown-checker の出力」 に示しているようなカラフルな出力が現れるはずです:

図 16.1: spectre-meltdown-checker の出力 #

spectre-meltdown-checker.sh --help のように入力して実行すると、全てのオプションを表示します。また、色づけせずにテキストのみで出力したい場合、たとえばファイルに書き込みたいような場合は、下記のように実行します:

# spectre-meltdown-checker.sh --no-color| tee filename.txt上記の例では動作中のシステムで実行してきました (これが既定の動作となります) 。この方法以外にも、 spectre-meltdown-checker スクリプトに対してカーネルや設定、 System.map をそれぞれ指定することで、オフラインで実行することもできます:

#cd /boot#spectre-meltdown-checker.sh \ --no-color \ --kernel vmlinuz-6.4.0-150600.9-default \ --config config-6.4.0-150600.9-default \ --map System.map-6.4.0-150600.9-default| tee filename.txt

その他の便利なオプションは下記のとおりです:

- --verbose, -v

冗長性を増します。

-v -v -vのように繰り返し指定すると、さらに詳しい出力を行うようになります。- --explain

より分かりやすい説明を出力します

- --batch [short] [json] [nrpe] [prometheus]

スクリプトなど機械処理向けの出力形式を指定します

重要: --disclaimer オプションについて

spectre-meltdown-checker.sh --disclaimer のように入力して実行すると、スクリプトの動作範囲などの重要な情報を表示します。

16.2 さらなる情報 #Edit source

さらに詳しい情報については、それぞれ下記をお読みください:

SUSE ナレッジベース記事 #7022937: Security Vulnerability: Spectre Variant 4 (Speculative Store Bypass) aka CVE-2018-3639 (セキュリティ脆弱性: CVE-2018-3639 としても知られている Spectre Variant 4 (投機的ストアバイパス) について): https://www.suse.com/support/kb/doc/?id=7022937

GitHub 内で公開されている speed47/spectre-meltdown-checker スクリプト、および対応する Common Vulnerabilities and Exposures (CVE) へのリンク: https://github.com/speed47/spectre-meltdown-checker

SUSE ブログ記事: Meltdown and Spectre Performance (Meltdown および Spectre と性能について): https://www.suse.com/c/meltdown-spectre-performance/

SUSE ナレッジベース記事 #7022512: アーキテクチャや CVE, 緩和策などの情報: https://www.suse.com/support/kb/doc/?id=7022512