17 YaST を利用したセキュリティの設定 #Edit source

| 改訂履歴 | |

|---|---|

| 2023-06-06 | |

概要#

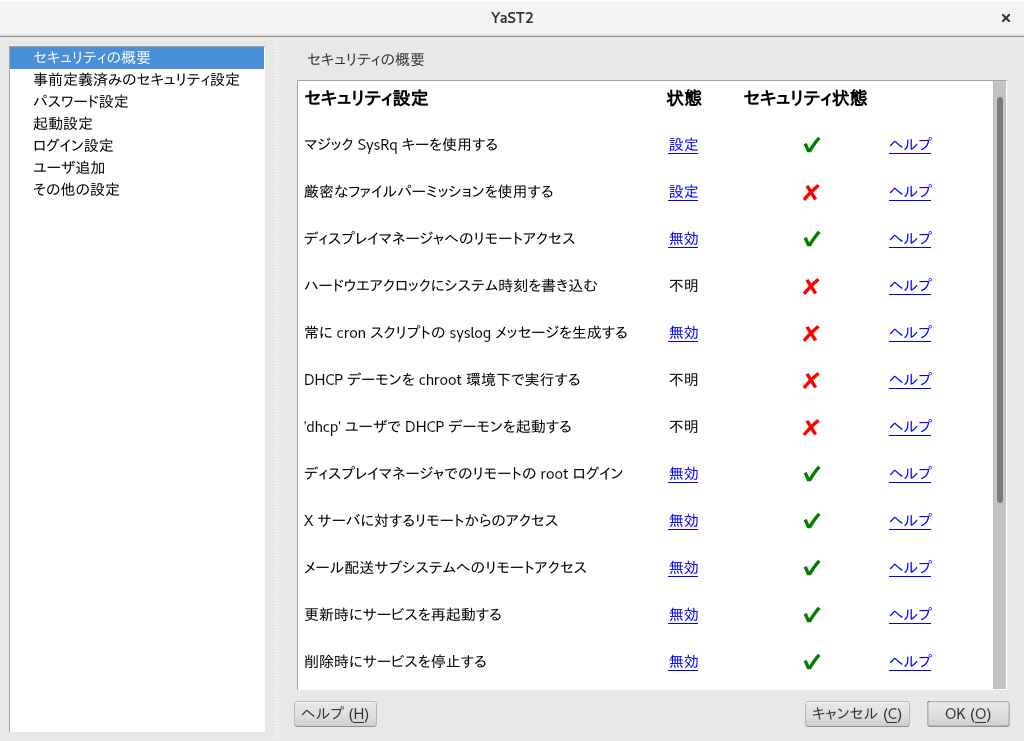

YaST のモジュールである を利用することで、 openSUSE Leap に対するセキュリティ関連の設定を一括で変更することができます。ログイン処理やパスワードの生成に関する設定のほか、起動の許可に関する設定やユーザの作成、既定のファイルアクセス許可などの設定が含まれています。このモジュールは、 YaST コントロールセンターから › を選択することで、起動を行うことができます。起動を行うと、 ダイアログは、 が選択された状態で始まりますが、それ以外の設定分野については、左側のペインで選択して表示させてください。

17.1 #Edit source

には、お使いのシステムで最も重要なセキュリティ設定について、その一覧が表示されています。一覧内の各項目には、現時点でのセキュリティ状態が表示され、緑色のチェックマークであれば安全な設定が適用されていることを、赤色のバツ印であれば危険な設定であることを示しています。設定に関する概要のほか、安全にする方法を知りたい場合は、それぞれの項目内にある を押してください。設定を変更したい場合は、状態の列にある各リンクを押してください。設定の項目により、下記のような表示が現れます:

- /

このリンクを押すことで、有効/無効を直接切り替えることができます。

このリンクを押すと、別の YaST モジュールを起動します。起動したモジュール側で設定を行ったあと、このモジュールに戻って再確認してください。

対応するサービスがインストールされていないため、設定の状態が不明であることを表しています。明確なセキュリティリスクを表しているものではありません。

図 17.1: YaST セキュリティセンターとセキュリティの強化: セキュリティの概要 #

17.2 #Edit source

openSUSE Leap には 3 種類の が用意されています。これらの設定は、 モジュール内の全ての設定項目に対して影響を及ぼします。左側のペインで を選択して画面を表示させ、適用したいものを選んで閉じてください。ここからさらに細かく設定を行いたい場合は、再度 モジュールを開いて、 を選択したあと、右側のペインで を選択してください。このようにすることで、事前定義済みの設定からさらに細かい調整を施すことができます。

任意のネットワーク接続 (インターネット接続を含む) を利用する、ワークステーション向けの設定です。

様々なネットワークに接続するラップトップやタブレット向けの設定です。

Web サーバやファイルサーバ、ネームサーバなど、ネットワークサービスを提供するマシン向けのセキュリティ設定です。この設定を選択することで、最大限に安全を確保した設定になります。

3 種類の事前定義済みの設定を適用したあと細かい調整を行いたい場合は、 を選んでください。

17.3 #Edit source

容易に推測できるパスワードを使用してしまうと、大きなセキュリティ問題となります。 のダイアログでは、安全なパスワードのみを使用するように設定することができます。

このチェックボックスにチェックを入れると、辞書内に存在するような単語や固有名詞などが存在した場合、警告メッセージを表示するようになります。

ユーザがここで指定した長さよりも短いパスワードを設定しようとすると、警告メッセージを表示します。

パスワードの有効期限の設定 () が有効化されている場合、ここで指定した数だけ過去のパスワードを保存することができるようになります。これにより、パスワードの再利用を防ぐことができます。

パスワードの暗号化方法を選択します。通常は既定値 (SHA-512) のままでかまいません。

最小値と最大値をそれぞれ日数で指定することで、パスワードの有効期間を設定することができます。最小日数を

0日以上に設定すると、いったんパスワードを変更したあとは、すぐにパスワードを変更できなくなります (これにより、パスワードの有効期間の制限を迂回できなくすることができます) 。なお、最小値と最大値を0と99999に設定することで、有効日数の制限を無効化することができます。パスワードの有効期間が設定されている場合、事前にユーザに対して警告を表示することができます。ここでは、警告メッセージを表示する日数 (実際に有効期間が切れる前の日数) を指定します。

17.4 #Edit source

このダイアログでは、グラフィカルなログインマネージャでどのユーザがシャットダウンできるようにするのかを設定します。このほか、 Ctrl–Alt–Del の解釈や休止状態を誰に許可するのかなども設定することができます。

17.5 #Edit source

このダイアログでは、ログインに関わるセキュリティ設定を行うことができます:

繰り返しログインを試してみることで、ユーザのパスワードを推測できることがないよう、パスワードの入力を誤った場合には、ログインプロンプトの表示を遅らせるように設定しておくことをお勧めします。ここでは秒単位で値を設定しますが、あまりにも大きな値を設定してしまうと、パスワードの入力を誤った際に長い時間待たされることにもなってしまいます。

この項目にチェックを入れると、グラフィカルなログインマネージャ (GDM) がネットワーク経由でアクセスできるようになります。これは潜在的なセキュリティリスクとなります。

17.6 #Edit source

ユーザ ID やグループ ID の最小値と最大値を設定します。ほとんどの場合、既定値を変更する必要はありません。

17.7 #Edit source

ここには、上述の分類に当てはまらなかったその他のセキュリティ設定が用意されています:

openSUSE Leap には 3 種類のファイルアクセス権セットが用意されています。これらのアクセス権は、一般ユーザがログファイルを読めるかどうかや、特定のプログラムを起動できるかどうかに影響するものです。 はスタンドアロンのマシンに最適な設定で、たとえば一般ユーザからほとんどのシステムファイルを読み込むことができるようになります。詳しい設定内容については、

/etc/permissions.easyをご覧ください。 はネットワーク経由でアクセスされるマルチユーザ型のマシンに適切な設定で、詳細は/etc/permissions.secureに書かれています。 は最も制限の厳しい設定で、注意して使用しなければならないものです。詳しくは/etc/permissions.paranoidをご覧ください。updatedbプログラムはシステム内を検索するプログラムで、あとからlocateコマンドで問い合わせることができるよう、全てのファイルの場所に関するデータベースを作成します。updatedbコマンドを nobody で実行すると、全てのユーザから読み込むことのできるファイルのみをデータベースに書き込むようになります。このプログラムをrootで実行すると、ほぼ全てのファイル (ただしrootから読み込むことができないものは除きます) を追加することになります。マジック SysRq キーは、システムがクラッシュした場合などにいくつかの操作を行うことができる、キーの入力の組み合わせです。詳しい説明については、 https://www.kernel.org/doc/html/latest/admin-guide/sysrq.html (英語) もしくは https://ja.wikipedia.org/wiki/%E3%83%9E%E3%82%B8%E3%83%83%E3%82%AFSysRq%E3%82%AD%E3%83%BC をお読みください。